GREYHOUND Docs Betriebsumgebung Überwachter Eigenbetrieb

FAQ & Hilfe zum überwachten Eigenbetrieb

Auf dieser Seite sind etwaige (Fehler-) und (Warn-) Meldungen zum überwachten Eigenbetrieb aufgeführt und mit entsprechenden Handlungsempfehlungen versehen.

Hinweis

Alle im Folgenden beschriebenen Schritte & Anleitungen setzen einen Login in das GREYHOUND Control Center voraus.

Ja, unbedingt! Betreibt man GREYHOUND auf einer Virtuellen Maschine, so benötigt man eine Backupsoftware auf dem sogenannten Host. Wer eine virtuelle Maschine betreibt, der hat sicher auch ein Backupkonzept – sollte er zumindest ;-). In diesem Fall muss lediglich sichergestellt werden, dass GREYHOUND in diesem Backupkonzept hinreichend berücksichtigt wird. Mehr zum Thema Backups findest Du hier.

Ein RPD-Zugriff ist nicht unbedingt notwendig, kann aber eingerichtet werden. So kann unser Kundenservice im Zweifelsfall auf eure Maschine draufschauen. Das ist aber keine Pflicht und allein eure Entscheidung.

Über die Funktion “Verbindung testen” kann man die Erreichbarkeit des eigenen Servers testen. Der Test umfasst auch, ob der Eigenbetriebsserver sich nach außen verbinden kann.

Man findet die Funktion, wenn man unter unter Verträge > V-123456789-0 > Eigene Server auf den grünen Namen des Eigenbetriebsservers klickt:

Ist der Verbindungstest negativ, gibt das GCC entsprechende Hinweise, warum die Verbindung nicht hergestellt werden kann. Ist der Verbindungstest positiv, gibt das GCC entsprechend grünes Licht.

Eine stabil funktionierende Verbindung ist wichtig, damit der GREYHOUND Server Connector die für den Server notwendigen Wartungen ausführen kann und um Updates einzuspielen.

Wenn der Verbindungstest einen Fehler meldet, weil Port 9334 nicht erreichbar ist, sind die Einstellungen der Firewall zu prüfen. Wie hier beschrieben muss Port 9334 eingehend zwingend geöffnet werden (ohne IP-Beschränkung), wenn man den überwachten Eigenbetrieb nutzen möchte.

Blockiert die Firewall generell ausgehende Verbindungen, dann muss Port 9334 auch uneingeschränkt nach außen hin geöffnet werden.

Auf Port 9334 lauscht der GREYHOUND Server Connector, der für die Überwachung und das Monitoring des Servers zuständig ist. Ohne diesen ASP-Service-Port können wir den überwachten Eigenbetrieb nicht anbieten.

Meldet der Verbindungstest, dass keine Verbindung zum Zielrechner aufgebaut werden kann, dann bedeutet das, dass die unter Verträge > V-123456789-0 > Eigene Server eingetragene IP-Adresse nicht (mehr) (von außen) erreichbar ist.

- Die häufigste Ursache hierfür ist, dass die IP sich geändert hat. Dann muss die neue IP einmal im GCC aktualisiert werden. Dazu klickt man a.a.O. auf den Button “Einstellungen“, hinterlegt die neue IP, speichert und führt den Verbindungstest erneut durch.

- Die zweithäufigste Ursache für diesen Fehler ist, dass die IP-Adresse nicht extern verfügbar ist – das muss sich aber zwingend sein. In einem solchen Fall ist der Router bzw. die Firewall die richtige Stellschraube. Sobald die IP von extern verfügbar gemacht wurde, kann man den Verbindungstest erneut durchführen.

Ja, eine Beschränkung der nötigen Ports auf bestimmte IPs ist grundsätzlich möglich. Wir empfehlen, in der Firewall für den Port 9334 den Zugriff auf folgende IP-Adressen zu beschränken:

- 5.75.157.240

- 142.132.185.102

- 49.13.44.42

- 91.107.229.191

Ob weitere Ports im Zugriff beschränkt werden können, ist von der individuellen Arbeitsweise abhängig – wird z. B. Port 9000 beschränkt auf bestimmte IPs, dann ist eine Nutzung des GREYHOUND Clients für Mitarbeiter aus dem Home Office ggfs. nicht mehr möglich. Für alle Ports außer 9334 ist also im Einzelfall zu entscheiden, ob eine IP-Beschränkung sinnvoll ist. Wir empfehlen sie lediglich für Port 9334.

Ihr könnt uns dann gerne kurz Bescheid geben, damit wir den Zugriff einmal testen.

Die von uns für den Eigenbetrieb genutzten Standardports 443, 9000 und 9334 (eingehend) können bei Bedarf geändert werden.

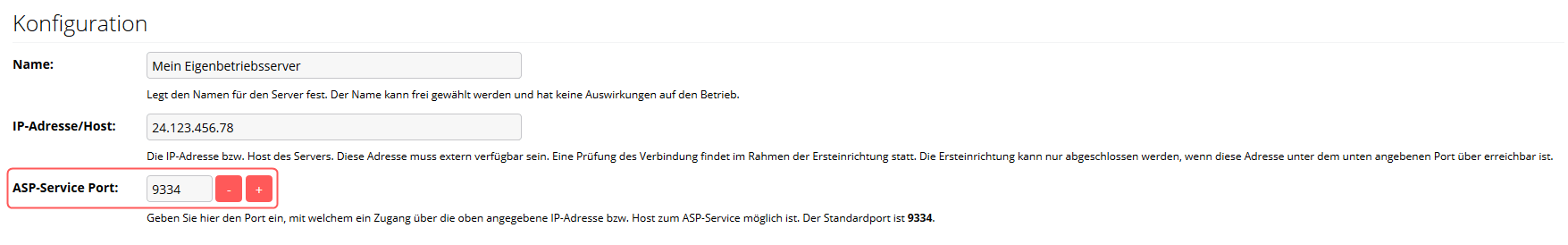

Eine Änderung des ASP-Service-Ports 9334 kann man dabei als Kunde selbst vornehmen und zwar wie folgt:

Im GCC unter Verträge > V-123456789-0 > Eigene Server auf den (grünen) Namen des Eigenbetriebsservers klicken. Nun auf den Button “Einstellungen” klicken. Auf der Seite, die sich daraufhin öffnet, kann man den Port 9334 ändern (nicht vergessen, die Änderung unten zu speichern):

Für eine Änderung der Ports 9000 und 443 ist bitte unser Support zu kontaktieren mit der Information, welche Ports stattdessen verwendet werden sollen.

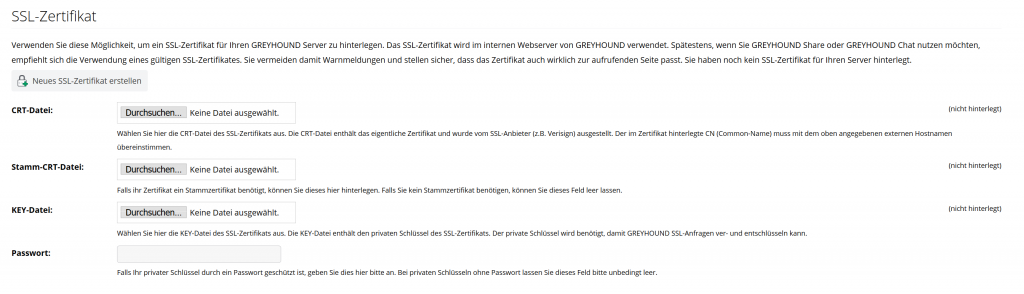

Man kann wie folgt SSL-Zertifikate im GCC für den überwachten Eigenbetriebsserver hinterlegen und sogar selbst erstellen: Im GCC unter Verträge > V-123456789-0 > Eigene Server auf den (grünen) Namen des Eigenbetriebsservers klicken. Nun auf den Button “Einstellungen” klicken. Auf der Seite, die sich daraufhin öffnet, hat man die Möglichkeit, ein SSL-Zertifikat für den GREYHOUND Server zu hinterlegen. Das SSL-Zertifikat wird im internen Webserver von GREYHOUND verwendet. Nutz man z. B. die GREYHOUND Apps, ein Addon oder den GREYHOUND Webclient, raten wir dringend dazu, ein gültiges SSL-Zertifikat zu hinterlegen, um die Verbindung zu sichern.

NEU: Kostenlose Zertifikate von Let’s Encrypt einbinden

Im GCC gibt es zudem Möglichkeit, kostenlose offiziell signierte SSL-Zertifikate von Let’s Encrypt einzubinden. Diese Funktion ist derzeit noch in der Beta-Phase (experimentell). Let’s Encrypt steht sowohl im Hosting, als auch bei überwachten Servern im Eigenbetrieb zur Verfügung. Wie man diese einbindet, ist hier beschrieben.

Ein externer Hostname für den Server muss nur unter bestimmten Umständen angegeben werden. Und zwar ist dieser erforderlich für SSL-Zertifikate und wenn Produkte wie die GREYHOUND Apps, der Webclient oder Addons genutzt werden sollen.

Dazu ist im GCC unter Verträge > V-123456789-0 > Eigene Server auf den (grünen) Namen des Eigenbetriebsservers zu klicken und dort auf den Button “Einstellungen” zu gehen. Auf der Seite, die sich daraufhin öffnet, hat man die Möglichkeit, einen externen Hostnamen für den überwachten Eigenbetriebsserver anzugeben:

Wichtig: Der Hostname sollte z. B. als Third-Level Domain in der Form greyhound.ihr-unternehmen.de erfolgen. Im A-Record der Domain kann dann die externe IP-Adresse des Servers eingetragen werden.

Die Datacenter Edition des Windows Server ist grundsätzlich kompatibel mit GREYHOUND und kann für den überwachten Eigenbetrieb verwendet werden.

Allerdings kommt es mit dem installierten IIS und Port 80 zu Problemen, da der GREYHOUND Server Dienst sich nicht unverschlüsselt auf Port 80 öffnen lässt. Unsere Empfehlung lautet daher, entweder keine Datacenter Edition zu verwenden oder alternativ bei Einsatz der Datacenter Edition die Rolle “Webserver (IIS)” zu deinstallieren.

Damit der GREYHOUND Server immer (automatisch) auf dem aktuellsten Stand bleibt, ist es wichtig, dass die dafür notwendigen Komponenten von unserem Server heruntergeladen und installiert werden können. Die hierfür nötigen Setups werden über Port 80 und/oder 443 heruntergeladen.

Erhaltet ihr über den Überwachungsdienst die Meldungen wie User “gcc”: Error downloading file from “http://nossl.greyhound-software.com/files/greyhound/GreyhoundAspSetup.exe”! Error: HTTP/1.1 403 Forbidden ist zu prüfen, ob es in der Firewall für den GREYHOUND Server ausgehend keine Einschränkungen über Port 80 sowie 443 gibt.

Sollte die Meldung zusätzlich noch den Hinweis 403 Forbidden: body content-type denied enthalten, müsste dafür gesorgt werden, dass der GREYHOUND Server über die Ports 80 sowie 443 ausgehend nicht hinsichtlich des content-types eingeschränkt ist.

Bei einer nachträglichen Aufstockung des Speicherplatzes ist eine Anpassung der Datenbankkonfiguration “my.ini” nötig, damit die Datenbank den neu zur Verfügung stehenden Speicher auch nutzt. Kunden im überwachten Eigenbetrieb wenden sich bitte an den Kundenservice, damit die nötige Anpassung vorgenommen werden kann.

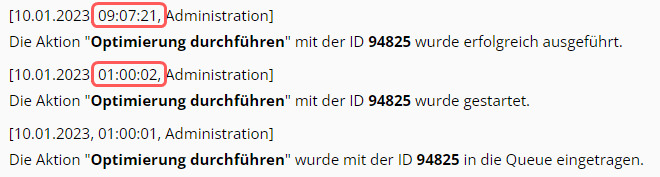

Je nach Datenbankgröße und Leistungsfähigkeit des GREYHOUND Servers kann die wöchentliche Optimierung des Servers viele Stunden dauern. Manchmal reicht die Zeit von zirka 1:00 morgens, wenn das GCC die meisten Aktionen anstößt, bis zum Arbeitsbeginn morgens in der Früh nicht aus. Dann ist GREYHOUND zu Tagesbeginn nicht erreichbar.

Um ausschließen, dass es sich um einen Server-Fehler handelt, wenn in der Früh kein Arbeiten mit GREYHOUND möglich ist, sondern lediglich die Optimierung noch läuft, ist ein Blick in die Server-Logfiles im GCC nötig. Anhand der Logfiles ist abzuleiten, wie hoch der Zeitaufwand der letzten erfolgreichen Optimierung war. Hat diese bereits bis in den Tagesanbruch gedauert, dann wird die folgende Optimierung vermutlich noch länger dauern.

Empfohlene Maßnahmen:

- Abwarten, bis die Optimierung durch ist (Hinweis: Sie wird vermutlich nicht viel länger dauern als beim letzten Mal, es sei denn es sind viele Daten hinzugekommen)

- Die Optimierungs-Aktion auf einen Tag vor einen Nicht-Arbeitstag planen (beispielsweise Freitag oder Samstag)

- Den Server pimpen, damit der flotter optimiert

- Die Datenmenge reduzieren (archivieren oder löschen)

Nicht (!) empfohlene Maßnahmen:

- Den Server neu starten – das würde zwar den Server wieder verfügbar machen, verschiebt das Problem aber nur bis zur nächsten Optimierung

- Die Optimierung komplett abschalten (weil siehe hier)

Aus technischen Gründen kann das GCC Aktionen, welche von einem überwachten Eigenbetriebsserver durchgeführt werden, nicht länger als 12 Stunden überwachen. Normalerweise bietet das für eine ordentliche Instandhaltung genügend Zeit. Wenn die Datenbankgröße jedoch nicht mehr im Verhältnis zur Serverleistung steht, dann kann es vorkommen, dass diese Zeit nicht mehr ausreicht. Das gilt vor allem bei der Aktion Optimieren. Hier ist dringend Handlungsbedarf!

Zwingend nötige Maßnahmen:

- Die Datenmenge reduzieren (archivieren oder löschen)

- Den Server pimpen, damit der flotter optimiert

Empfohlene Maßnahmen:

- Abwarten, bis die Optimierung durch ist. Da man den Vorgang nach 12 Stunden nicht mehr im GCC Log einsehen kann, ist dies nur auf dem Server selber möglich. Idealerweise schaut man sich die MySQL-Prozesse an – bei hoher Prozessorauslastung für den MySQL-Prozess läuft die Optimierung noch. Sobald der Prozess beendet ist, kann man den GREYHOUND Serverdienst starten

Nicht (!) empfohlene Maßnahmen:

- Den Server neu starten – das würde zwar den Server wieder verfügbar machen, verschiebt das Problem aber nur bis zur nächsten Optimierung

- Die Optimierung komplett abschalten (weil siehe hier)